El objetivo final de la seguridad es proteger lo que la empresa posee. Todo aquello que es propiedad de la empresa se denomina activo.

Tipos de activos a proteger: equipos, aplicaciones, datos y comunicaciones. De éstos, el activo más importante son los datos que generan las empresas, todo lo demás se puede volver a comprar y reemplazar. En caso de pérdida de los datos nuestra única esperanza son las copias de seguridad y el almacenamiento redundante.

Vulnerabilidad, malware, exploit

Las vulnerabilidades de un sistema son una puerta abierta para posibles ataques. Una vulneralidad es un defecto de una aplicación que puede ser aprovechada por un atacante. Si lo descubre, el atacante programará un software (llamado malware: virus, gusanos y troyanos) vulnerabilidad para tomar el control de la máquina (exploit) o realizar cualquier operación no autorizada.

Podemos diferenciar tres tipos de vulnerabilidades según cómo afectan a nuestro sistema:

- Vulnerabilidades ya conocidas sobre aplicaciones o sistemas instalados. Son vulnerabilidades de las que ya tienen conocimiento las empresas que desarrollan el programa al que afecta y para las cuales ya existe una solución (parche). Si nuestra empresa utiliza esa aplicación debemos aplicar el parche inmediatamente.

- Vulnerabilidades conocidas por el suministrador de las aplicaciones, pero todavía no hay un parche. Lo mejor es desactivar el servicio hasta poder aplicar el parche.

- Vulnerabilidades aún no conocidas. Estas vulnerabilidades aún no han sido detectadas por la empresa que desarrolla el programa, si fuera detectada, podría ser utilizada contra todos los equiposque tienen instalado este programa. Es el peor caso.

Tipos de malware:

- Virus: Intentan dejar inservible el ordenador infectado.

- Gusanos: Van acaparando todos los recursos del ordenador, el sistema va cada vez más lento, hasta que deja de trabajar.

- Troyanos: Suelen habilitar puertas traseras en los equipos, desde otro ordenador podemos conectarcon el troyano para ejecutar programas en el ordenador infectado

Un sistema informático se ve expuesto a un gran número de amenazas y ataques.

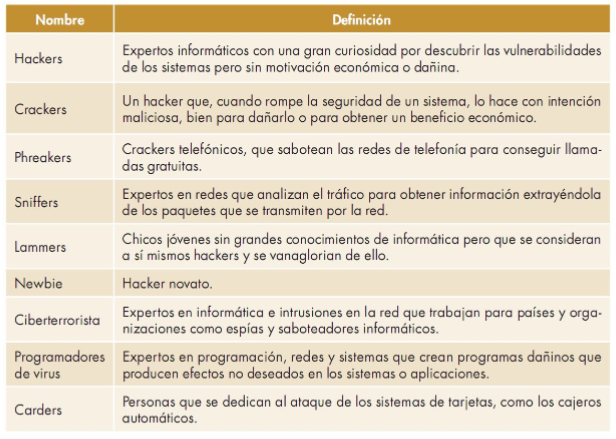

Tipos de atacantes:

Los principales ataques que puede sufrir un sistema si se aprovechan sus vulnerabilidades son:

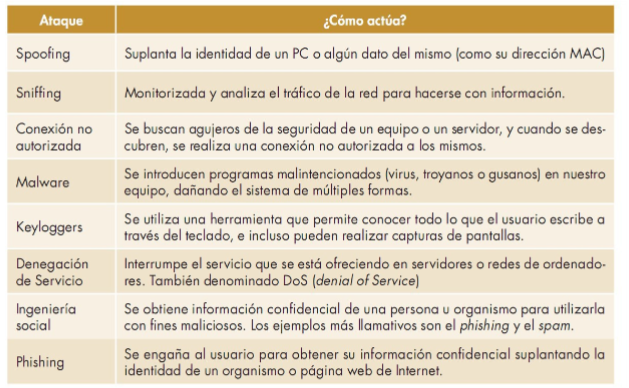

Las formas de actuar de los ataques son las siguientes:

Mencionar el ataque por fuerza bruta, en donde una aplicación malware puede ir generando todas las combinaciones posibles para intentar acertar una contraseña. Contra estos ataques hay varias medidas:

- Utilizar contraseñas que no sean triviales.

- Cambiar la contraseña con regularidad

Comentarios

Publicar un comentario